Cyberangriffe prägen die heutige Geschäftswelt. Sie haben die Aufmerksamkeit von Vorstandssitzungen erreicht, da solche Angriffe Auswirkungen auf Geschäftsprozesse, Produktion, Ruf, Kontakt mit Regulierungsbehörden oder Datenschutz haben können.

Warum ist dieses Thema heute allgegenwärtig, und was kann man dagegen tun? Im folgenden Blog beantwortet Jürg Meier (Lead Security Operation Center) diese Fragen.

Security Operation Center in Olten

Aktuelle Situation

Vor ein paar Jahren war ein erfolgreicher Cyberangriff noch eine Schlagzeile in den Nachrichten. Heute sind die Zeitungen voll mit Themen rund um Datenschutzverletzungen oder Datenexfiltration in Kombination mit Erpressung.

Die Sichtbarkeit in Vorstandssitzungen hat sich mit der Zunahme der Angriffe erweitert. Der Grund dafür ist, dass solche Angriffe oft Auswirkungen auf Geschäftsprozesse, die Produktion, den Ruf, die Beteiligung von Aufsichtsbehörden oder den Datenschutz haben. Die Vorstände benötigen einen Überblick über die Risiken auf der Grundlage der aktuellen Bedrohungen und der getroffenen Massnahmen. Sie sollte dem Vorstand genügend Anhaltspunkte für die Sicherheitslage und die zum Schutz der Vermögenswerte des Unternehmens erforderlichen Massnahmen liefern.

Eine gut konzipierte und dokumentierte Infrastruktur ist für organisatorische und technische Massnahmen im Falle eines Sicherheitsvorfalls unerlässlich. Der Schwerpunkt dieses Artikels liegt jedoch auf dem Schutz, der Erkennung und der Reaktion aus technischer Sicht.

Was?

Der Schutz erfordert ein Bestandsverzeichnis mit allen Vermögenswerten. Jedes Objekt hat seinen Anteil an einem oder mehreren Geschäftsprozessen und benötigt einen angepassten Schutz für die verarbeiteten Daten. Doch zunächst müssen das Betriebssystem und die Anwendung auf dem neuesten Stand gehalten werden. Ein gehärtetes und gepatchtes System unterstützt das Geschäft zuverlässiger als ein anfälliges System, welches Bedrohungen ausgesetzt ist. Ein Plan zur Priorisierung und Implementierung der Patches ist für eine sichere Infrastruktur entscheidend. Die verbleibende Gefährdung durch aufgeschobene oder nicht gepatchte Anlagen sollte an eine Stelle ausserhalb des IT-Betriebs gemeldet werden, z. B. an einen Information Security Officer (ISO). Dieser meldet die verbleibenden Risiken an den Vorstand und erstellt gemeinsam mit der IT Operations Abteilung Vorschläge. Ein Threat & Vulnerability Service kann eine solche Leistung unterstützen.

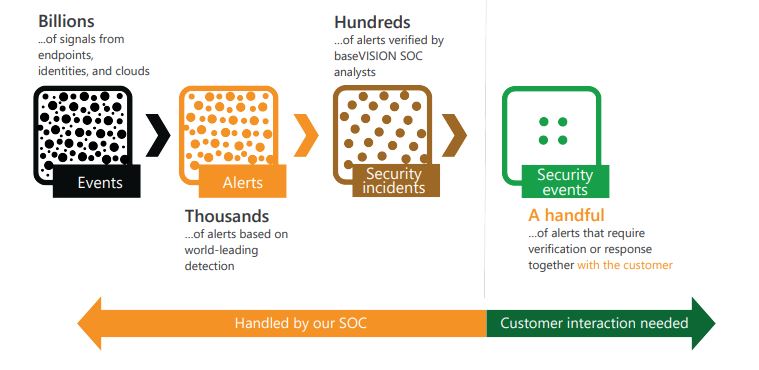

Ein weiteres Schlüsselelement ist die «Detection». Ein gehärtetes System erhöht die Widerstandsfähigkeit gegen Bedrohungen, kann aber Versuche von internen oder externen Akteuren nicht verhindern. Ein Security Operation Center (SOC) unterstützt den IT-Betrieb durch die Analyse der gesammelten Systemereignisse. Es werden Anwendungsfälle definiert, um Ereignisinformationen zu kombinieren und zu analysieren. Moderne SOC-Technologien umfassen maschinelles Lernen und Verhaltensanalysen, um potenzielle Bedrohungen für Identitäten oder Systeme zu erkennen. SOC-Sicherheitsanalysten überprüfen die generierten Sicherheitsvorfälle und reagieren innerhalb der vom Kunden genehmigten Reaktionszeit.

Das Ziel eines SOC ist es, Sicherheitswarnungen und Vorfälle zu analysieren und weiterzuleiten, um die Bedürfnisse der Kunden gerecht zu werden.

Wie

Das Cloud-native baseVISION SOC bearbeitet täglich solche Kunden-Sicherheitsvorfälle. Security Analysten analysieren und untersuchen das Ereignis und alarmieren direkt in der Kundeninfrastruktur. Im Falle eines potenziell erfolgreichen Angriffs kann das SOC im Namen des Kunden reagieren oder die Verantwortlichen alarmieren.

Tritt eine Ransomware auf, kann das SOC die Kunden sofort rund um die Uhr alarmieren oder, wenn erlaubt, die infizierten Systeme isolieren. Die zulässigen SOC-Aktivitäten sollten vorab genehmigten Bedingungen und Schritten folgen, um die Auswirkungen auf ein für den Kunden akzeptables Niveau zu reduzieren.

Beispiel: Die Notwendigkeit, ein Sprachsystem oder einen Online-Shop zu isolieren, hat eine unmittelbare Reaktion auf die Kunden zur Folge. Die Isolierung könnte die interne/externe Kommunikation oder eine Online-Präsenz beeinträchtigen.

Zusammenfassung

Die Wichtigkeit einer sicheren IT-Infrastruktur ist heute in der Business-Welt gegeben. Doch dies allein reicht nicht aus. Cyberangriffe werden immer perfider, Sicherheitsverantwortliche müssen sich ständig weiterentwickeln. Eine Herausforderung mit der viele Unternehmen derzeit zu Kämpfen haben. Aus diesem Grund haben wir unser Security Operation Center gegründet. Gerne kümmern sich unsere Security-Experten, um Ihre Sicherheit. Vereinbaren Sie einen Termin und besuchen Sie uns in Olten.

Haben Sie noch Fragen zu SOC? Kontaktieren Sie uns unverbindlich. Die Leitung eines SOC ist zeitaufwändig und mit viel Verantwortung verbunden. Gerne zeigen wir bei einem Besuch unser SOC in Action. Lernen Sie auch unser Team kennen.

Besuchen Sie unser SOC in Olten